01.

Definir un plan de proyecto plausible y ejecutable para asegurar su organización y mitigar riesgos expuestos.

Conozca nuestro completo portafolio de ciberseguridad: Aprenda más

Fully managed IT solutions to take your Private Equity portfolio companies to the next level.

Learn MoreAssess critical IT functions for a 360-degree overview of IT costs, risks, value creation opportunities, and an accurate Total Cost of Ownership (TCO) understanding!

Learn MoreOvercome integration challenges after M&A with dedicated IT support that brings together systems, businesses processes, financial infrastructures, and people.

Learn MoreLeverage expert methodologies, experience, and knowledge that has powered thousands of financial transactions, mitigating risks at every carve-out stage.

Learn MoreCreating business value by protecting critical IT systems through entire data lifecycles.

Learn MoreFind unchecked security threats that might be harming your business, empowering your IT infrastructure towards a robust defence framework.

Learn MoreSecuring critical infrastructure by identifying real-world vulnerabilities before attackers do.

Learn MoreGet past typical cybersecurity roadblocks, protecting critical organizational data and aligning your cybersecurity with strategic goals with a tangible implementation roadmap!

Learn MoreStrengthen your IT security defences with industry-leading technology and expertise that protects your assets and meets even the most challenging 24/7 monitoring demands.

Learn MoreOur complete service portfolio for Compliance services from Assessment to Remediation and Monitoring. Our Team will keep your organization in line with your selected framework.

Learn MoreObtain a clear and actionable current state of your organization's audit readiness for SOC 2, ISO 27001 and UK Cyber Essentials.

Learn MoreDevelop a short and long term strategy-level plan for remediating your organization people, processess and tools to obtain a sustainable certification in the shortest time possible.

Learn MoreOur Team's offering that covers our award winning compliance Automation Platform, Consulting, remediation and complete Audit Certification Services.

Learn MoreGet access to a full-service suite offering that maximizes collaboration between teams, delivers best service guidance, and improves the ROI of your cloud licensing investment.

Learn MoreFind unchecked security threats and discover the true maturity and utilization state of your Microsoft 365 environment.

Learn MoreDevelop a long-term strategy-level plan for Microsoft 365 initiatives, establishing a clear blueprint of how internal company processes and your tenant implementation should be improved.

Learn MoreFuture-proof your enterprise on the cloud and streamline your collaboration and security by fully optimizing the utilization of each Microsoft 365 Suite component.

Learn MoreOptimize your Azure implementation and operations, reduce your operational expenses, and improve your end customer experience with managed IT services for your Azure infrastructure.

Learn MoreGain comprehensive understanding of the current state of your Azure environment, identify infrastructure gaps, scope for process risks, and align your tech with business outcomes.

Learn MoreDriving business growth by aligning cloud strategy with your goals through expert-led Azure migration assessments.

Learn MoreDevelop a long-term strategy-level plan for Azure initiatives, having a clear blueprint of how internal company processes and systems will be affected.

Learn MoreShift your focus to higher-level business activities by reducing operational burdens, building sustainable operational advantages, and boosting overall IT service levels.

Learn MoreConozca nuestro completo portafolio de ciberseguridad: Aprenda más

Soluciones de TI completamente gestionadas para llevar a sus empresas de portafolio de Banca de Inversión al siguiente nivel.

Aprenda másEvalúe funciones críticas de TI para obtener una visión de 360 grados de costos de IT, riesgos, oportunidades de creación de valor y entender con precisión el costo total de propiedad (TCO).

Aprenda másSupere desafíos de integración después de M&A con soporte de TI dedicado que une sistemas, procesos empresariales, infraestructuras financieras y personas.

Aprenda másAproveche metodologías expertas, experiencia y conocimientoque ha impulsado a cientos de transacciones financieras, mitigando riesgos en cada paso de una escisión empresarial.

Aprenda másCree valor protegiendo sistemas de TI críticos a través de todo su ciclo de vida de sus datos.

Aprenda másEncuentre amenazas de seguridad no detectadas que le podrían estar haciendo daño a su empresa, fortaleciendo su infraestructura de TI hacia un robusto marco de referencia en defensa.

Aprenda másSupere obstáculos usuales de ciberseguridad, protegiendo datos organizacionales críticos y alineando su ciberseguridad y metas estratégicas con un plan de ruta tangible.

Aprenda másFortalezca sus defensas de seguridad de TI con tecnologías líderes en la industria y experticia que protege sus activos y satisface las demandas de monitoreo 24/7 más desafiantes.

Aprenda másNuestro completo portafolio de Servicios de Cumplimiento, desde Evaluación hasta Remediación y Monitoreo. Nuestro equipo mantendrá su organización en línea con el marco seleccionado.

Aprenda másObtenga un estado actual claro y accionable de la preparación para auditorías de su organización en SOC 2, ISO 27001 y UK Cyber Essentials, entre otros.

Aprenda másDesarrollamos un plan estratégico a corto y mediano plazo para remediar en su organización: equipo, procesos y herramientas con el fin de obtener una certificación sostenible en el menor tiempo posible.

Aprenda másLa oferta de nuestro equipo que cubre nuestra galardonada plataforma de automatización de cumplimiento, consultoría, remediación y servicios completos de certificación.

Aprenda másProvea experiencias de nube computacional consistentes con Azure Hybrid Cloud Express en sus instalaciones en la nube. Integre ambientes de TI aislados con soluciones integradas de nube computacional.

Aprenda másAproveche la Nube Computacional Híbrida más poderosa para SMEs con un clúster de VMware de tamaño ideal preconfigurado y listo para usar.

Aprenda másObtenga accesos a una suite de servicio completo de Microsoft, que maximiza colaboración entre equipos, entrega la mejor guía de servicio y mejora el ROI de su inversión en la nube computacional.

Aprenda másEncuentre riesgos de seguridad previamente ocultos y descubra la real madurez de su organización en la utilización de los servicios de su tenant.

Aprenda másDesarrollo una estrategia a largo plazo para sus iniciativas de Microsoft 365, estableciento un plan claro de como sus procesos internos y la implementación en su tenant deben ser mejorados

Aprenda másGarantice el futuro de su organización en la nube y haga más eficiente su colaboración y seguridad, optimizando la utilización de cada servicio de la suite de Microsoft 365.

Aprenda másProvea experiencias de nube computacional consistentes con Azure Hybrid Cloud Express en sus instalaciones en la nube. Integre ambientes de TI aislados con soluciones integradas de nube computacional.

Aprenda másAproveche la Nube Computacional Híbrida más poderosa para SMEs con un clúster de VMware de tamaño ideal preconfigurado y listo para usar.

Aprenda másOptimice su operación e implementación de Azure, reduzca sus costos operacionales y mejore la experiencia de sus usuarios finales con servicios gestionados de IT para su infraestructura Azure.

Aprenda másObtenga un entendimiento completo del estado actual de su entorno Azure, identifique vacíos de infraestructura, determine el alcance de los riesgos y alinee su tecnología con los resultados de su negocio.

Aprenda másDesarrollo una estrategia a largo plazo para sus iniciativas de Azure, obteniendo un plan claro de como sus procesos y sistemas seran impactados.

Aprenda másFocalice su atención en actividades de negocio de alto nivel, reduciendo sus cargas operacionales, construyendo ventajas operativas sostenibles y dándole un empuje a sus niveles globales de servicios de TI.

Aprenda másSupere obstáculos típicos de ciberseguridad, protegiendo datos organizacionales críticos y alineando su ciberseguridad y metas estratégicas con un plan de ruta tangible.

Si bien es posible que ya tenga una evaluación de seguridad de TI en marcha, es necesario que ejecute y haga seguimiento a través de todos los silos de la empresa para mitigar riesgos y vulnerabilidades de seguridad. ¡Es aquí donde nosotros entramos!

Cybersecurity concerns have a lot to do with it. And this can be just the tip of the iceberg! If not integrated right, M&As can expose organizations to risks related to Intellectual Property, Litigation, Warranties, and even Taxes. We keep you on track by minimizing distractions and aligning entire IT ecosystems!

*As reported by the Wall Street Journal

El servicio CS Lighthouse TRACK es parte de nuestra suite de servicios de ciberseguridad. Nuestro proceso integral de optimización de ciberseguridad incluye tres pilares de servicio:

Examinando el ecosistema actual de ciberseguridad para identificar áreas de mejora, brechas en los procesos, riesgos de ciberseguridad y resultados empresariales no alineados.

Estableciendo el plan de ciberseguridad de mediano y largo plazo que especifica el camino integral de ciberseguridad junto a procesos y sistemas empresariales.

Asumiendo operaciones diarias de ciberseguridad y necesidades de gestión antes de que se conviertan en atascos reales o interfieran con la sostenibilidad, escalamiento o capacidad de la empresa.

Definir un plan de proyecto plausible y ejecutable para asegurar su organización y mitigar riesgos expuestos.

Priorizar las actividades de baja inversión y alta ganancia que podrían mejorar su calificación general de seguridad.

Ejecutar estrategias relevantes en la menor cantidad de tiempo posible y dentro de un presupuesto mínimo.

Coordinar y comunicar las políticas de seguridad y procedimientos de toda la organización.

Obtener alineamiento de liderazgo en mitigación de riesgos de ciberseguridad y ejecución de presupuestos.

Obtener el nivel necesario para optimizar la utilización de nuestro servicio de ciberseguridad gestionada CS Lighthouse MANAGE.

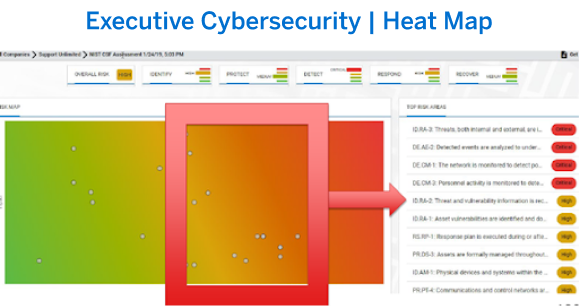

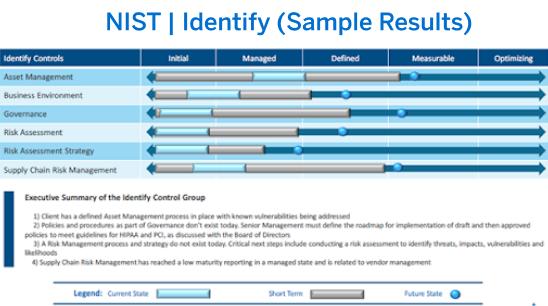

Finally, the documents are presented to the executive leadership team to deliver a birds-eye view of their organization’s IT stance. Directors of IT, CFO’s or other organizational leaders may utilize the spreadsheet to track control-by-control implementation and use it as a working document.

Una vez establecida la evaluación base con nuestro Servicio de Gestión & Operaciones de TI Lighthouse DETECT, definimos, navegamos y hacemos progreso con seguimientos trimestrales. Apalancando el marco de referencia en ciberseguridad NIST, definimos un enfoque escalonado para mitigar los elementos de más alto riesgo que podrían tener efectos tangibles en resultados empresariales. Alineamos presupuestos, riesgos de seguridad y expectativas empresariales con gestión interna de TI para formular un plan de acción responsable.

Descubrimiento de hosting, mapeo de redes, escaneo de infraestructuras, mapeo de sistemas críticos y más.

Identificación y escaneo de cualquier vulnerabilidad existente y posibles ataques a las bases de información acumulada.

Prueba de penetración, adivinación de contraseña, explotación activa, análisis de vulnerabilidad y más, para revelar el verdadero alcance de amenazas.

Identificación de áreas de mejora y de los riesgos más destacados en el proceso de creación del plan de acción ideal con los pasos de corrección requeridos.

Recomendaciones y hallazgos de ciberseguridad de NIST con análisis actual, de corto plazo y del estado futuro.

Priorización del alcance tomando en cuenta el nivel de riesgo y presupuesto para la evaluación inmediata de las acciones de bajo riesgo/inversión y más alta recompensa.

Plan de ruta de ciberseguridad viable de 2 años con planes de trabajo específicos y trayectos de implementación trimestrales.

Acceso a liderazgo empresarial y de TI con soporte dedicado.

Seguimiento trimestral de proyectos de ciberseguridad con actores internos y externos.

Finally, the documents are presented to the executive leadership team to deliver a birds-eye view of their organization’s IT stance. Directors of IT, CFO’s or other organizational leaders may utilize the spreadsheet to track control-by-control implementation and use it as a working document.

Hunters Specialties, is a custom manufacturer and distributor of hunters’ camouflage products, scent products as well as deer and turkey call products...

Ver másPaperSource, headquartered in Chicago, Illinois, is a is a premier Paperie, stationery and gift retailer that offers papers, custom invitations and announcements, gifts...

Ver másClockSpring|NRI is a Houston-based provider of high-performance products, engineering support, and training services for the critical infrastructure construction and...

Ver másHemos tenido experiencia ejecutando docenas de proyectos de ciberseguridad, desde la ideación hasta la corrección y operación gestionada. Le ayudamos a dejar atrás los días de apagar incendios. Nuestra meta es que vea más allá de la última amenaza y adopte un enfoque más proactivo en contra de ciberataques.

Tenga un plan claro de las inversiones que quiere realizar en personas, tecnología y procesos para poder llegar al nivel ideal de control y seguridad.

Evalúe su ambiente tecnológico de pies a cabeza para reconocer problemas de identidad y gestión de acceso.

Optimice toda su perspectiva de ciberseguridad con un plan que muestra donde está parado y que debe hacerse para llegar a sus objetivos.

Finally, the documents are presented to the executive leadership team to deliver a birds-eye view of their organization’s IT stance. Directors of IT, CFO’s or other organizational leaders may utilize the spreadsheet to track control-by-control implementation and use it as a working document.

· ¿Qué tan optimizada es la posición de ciberseguridad actual de la organización?

· ¿Qué tan grandes son las brechas de seguridad actuales y cuál es el mejor plan de acción para cerrarlas?

· How to gain the required long-term executive buy-in to achieve cybersecurity success?

· Which security blueprint will best secure all sensitive data, hardware, cloud resources, etc.?

· What security challenges do teams regularly face while implementing new policies or tools?

· Which plan of action can best address all cybersecurity priorities?

Diligencie el siguiente formulario, y alguien se pondrá en contacto con usted muy pronto.

Todas las últimas novedades organizacionales y de la industria.

We are an IT consultation powerhouse that designs and operates for private equity asset value creation. We run secure, IT mission-critical workloads for Hybrid Cloud with expert architects and certified engineers in Microsoft Azure Cloud and IBM Cloud.

Get in touch for our cybersecurity assessment report, assessment, and optimization services.

All Rights Reserved ne Digital, Inc.® and ne Graphics, Inc.®

Somos una organización de consultoría de TI que diseña y opera para la creación de valor. Manejamos cargas de trabajo críticas para nubes computacionales híbridas con arquitectos expertos e ingenieros certificados en Microsoft Azure e IBM Cloud.

Póngase en contacto y solicite nuestros servicios.

Todos los derechos reservados ne Digital, Inc.® y ne Graphics, Inc.®

Empresa